まえがき

荒野のコトブキ飛行隊がアニメ、アプリゲームで配信されて約1年、初めての大型イベントが2020.02.01 に開催されました。その名も立飛のコトブキ航空祭

この記事はその時の思い出を実施されたイベントをなぞりながらつづったり写真の置き場所として用意しています。

はぁ。。。楽しかった。。。(´-ω-)=3

開場前~第一部トークイベント開始前

作り込まれた世界観やシナリオ、 戦闘機にもともと興味があったということもあり、荒野のコトブキ飛行隊に初期からのめり込んでた自分は、このイベントが告知されたときから楽しみでたまらなかった。

多摩モノレールで景色を眺めながらイベント会場のアリーナ立川立飛/ドーム立川立飛 の最寄り駅、立飛駅に到着したところ、改札をくぐろうかというところで予想外のお出迎えに驚かされる

まさか自分の推しキャラであるリリコさんが最初に出迎えてくれるとは!!( ゚д゚)

この日の最初の写真をリリコさんで飾れるとは、幸先が良いなと思いつつ、あまり眺めていると他の隊員さんたちの邪魔にもなりそうだったので会場へ向かう。改札内のけっこう狭い空間だったのでゆっくり見れなかったのがちょっと残念(´・ω・`)

あとで知ったんですがアンナとマリアのパネルも駅にあったんだとか。完全に見逃した。。。

10時からイベントスタートというのに対して自分は9時半ごろと早めに来たつもりだったのですが、そこにはすでに人の列。最初のトークイベントが11時頃ということもあってか、その列の大半は物販列。

自分も最初に買い物済ませるかとならんでは見たものの、進まない。10時を超えて列が会場内(ドーム内)に移っても、進まない。。。

アリーナ内には新しいキービジュアルや、キャラクターの等身大パネル、 実物のレシプロ機“R-HM型軽飛行機”の展示があり、並びながら遠目に眺めることはできたが、どうせなら近くに行ってじっくり見たい、写真撮りたい(´ε`;)ウーン

何故かミスタードーナツが出張販売してる。加えて写真NG

並んでいる人数に対して 物販の回転が あまり良くなく、結局トークイベントの時間が近づいてきたので、このタイミングでの物販を諦めて、まだ人が少ないうちに展示などの写真を撮ってしまおうと切り替え。

新しいキービジュアル、めっさかっこええわ~ヽ(=´▽`=)ノ

実際のレシプロ機も実物見ると迫力あるんよな。比較的小さめのものやと思うから、実際コトブキのみんなはけっこう大きなサイズの乗り物乗りこなしてるんやなぁと改めて実感

R-HM型軽飛行機 に乗って飛んでみたいなぁとか思ってたけど第三部のトークショウで「操縦難しいよあれ」って話してて、まじかっ!?ってなりましたな。見た目練習機みたいなのに(;・ω・)

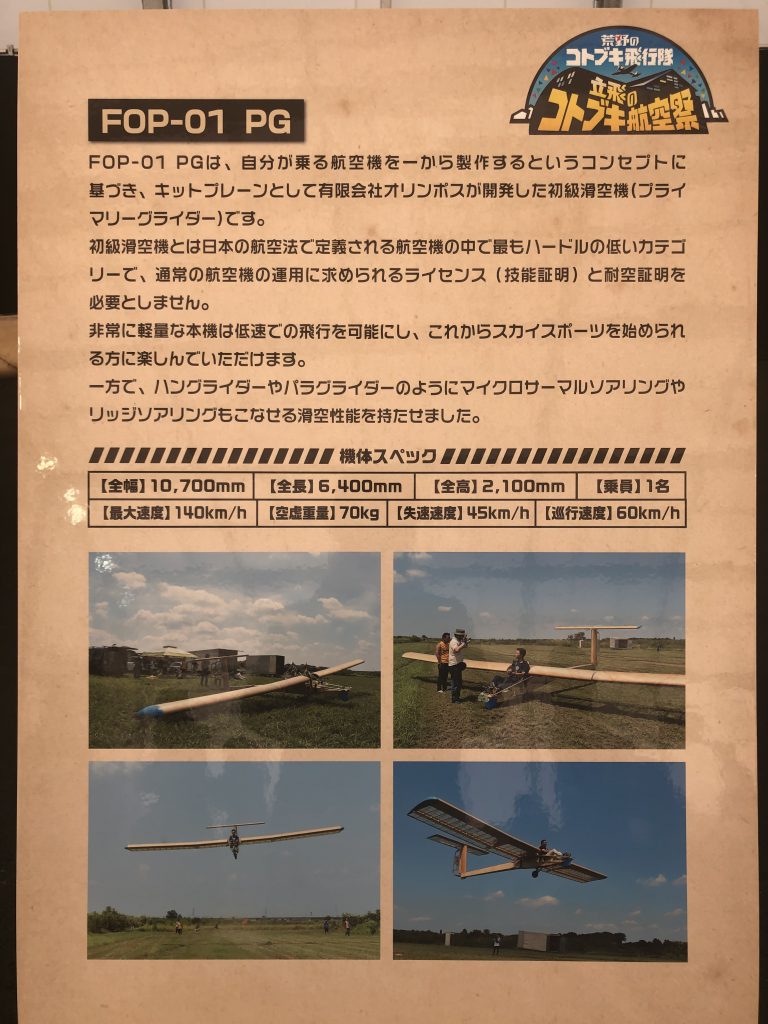

プライマリーグライダーというすごく細身の乗り物の展示もあり、これには実際に乗って操縦についてレクチャーを受けることができた(飛んではいないよ)

手元のレバーと足元のペダルを操作することで実際に尾翼や翼がどう動くのかを体感できたのは楽しかった。レバーを傾けたときに船体も傾いたことに驚いてたんやけど、スタッフさんが翼のところ支えながら傾けてたw実際はこう動くんですよって教えてくれてたんやな

第一部「コトブキ通信出張版 in 立飛のコトブキ航空祭」 生コトブキ通信!配信されてたものはデフォルメされたキャラが喋ってる感じで、それはそれで可愛くていいんですが、実際にどんな身振り手振りしてるのか見れるのもいいですよね

入場特典は 「4コマでわかる!あらすじまとめクリアファイル」 コトブキ通信でやってた各回を4コマイラストで振り返るものを1つにまとめたもの。回を追うごとに絵がうまくなっていて成長が伺えるのがまた面白い。個人的にはリリコさんとジョニーが描かれたひとコマがお気に入りです。

開幕のトークはキリエ役の鈴代さんが今朝寝坊したという予想外の内容 ( ゚д゚)エッ!

みなさんリハーサルなどで前のりしてたこともあってか、鈴代さんの目覚ましがずっと鳴っているのを聞いてるっていうのも面白かったですね。「細かくスケジュール管理してるのかな」みたいに思ってたらしい(;・ω・)

コトブキ通信でおなじみ(?)のワンシーンで大喜利するコーナー、難易度高そうですねあれ。。。笑いというよりも、時間内になんとかひねり出してた皆さんすごいなと素直に感心してました。

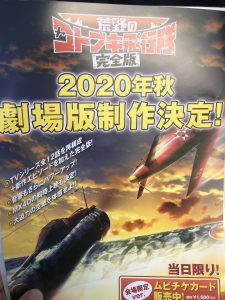

そしてこの場で発表となったのは、映画化のお知らせ!

アニメのシナリオの再編とはなるものの、オリジナルエピソードも含んでる。設定が謎の部分が多いコトブキのどの部分が話されるのか、期待が高まる。

こだわりの音響を映画で楽しめる、しかもMX4Dもある!これは体感せねば!

コトブキの皆さんからの、映画に含めて欲しいエピソードもなかなか尖っててよかった。レオナがスリッパ履いてるとか実現してまうのでは?w

コトブキ飛行隊全員が集まったトークイベントもあっという間に時間となり、最後はパンケーキの一言を誰が言うかで男気(?)ジャンケンをする皆さん。負けてしまった人は本当に悔しそうだったなー(棒)

ここで鈴代さんが勝ってしまうあたりは、さすがもってるなぁって思いましたねw

第二部「祝・1周年!船長たちへの大感謝祭 in 立飛のコトブキ航空祭」 第一部が終わってすぐに第二部の列に並んで、会場に再び入ったときに気づいたんですが、基本的に皆さん席は自由で、特に配置について整備しているスタッフもいなかったので、ステージ前のいいポジションにもちらほら空席が残ってるんですよね。次はわざと遅めに入場して、空いている前の方に座れるか試してみようとか考えてました。

そして第二部が始まって、各隊の隊長がステージに全員出てきたとき、個人的に目がいってしまったのはユーカ役の本渡楓さんの衣装ですね。「まんまユーカやん!」って声に出そうでした(;´∀`) あれだけ衣装合わせるの大変だったんじゃないかな。強い意気込みを感じましたね。

本渡さんだけでなく、 朝井彩加さんも髪型と衣装をフィオに合わせててめっさ可愛かったわぁ。朝井さんにいっきにハマってしまい、すぐにTwitterのアカウントをフォローしにいきました(=ω=)

ちなみにドーム立川にあったスタンプはフィオのスタンプを自分は押しました。

瀬戸麻沙美さんはなんというか、天然なのかなと思う場面がちらほらw

ゲーム内景品のかかったクイズで、「これは明らかにBだよね」という会場全体の空気を感じていながらAと答えた瞬間は最高でした。本人もすぐに「ちがうちがう!」と言ってましたが、いったい瀬戸さんの中ではどういった考えがあったのか謎のままです(;´∀`)

このトークイベントでは比較的ゲームに即したものが多く、キャラクタラーランキングや、イラストコンテストの結果発表がありました。キャラクターランキングは隊長たちはロマンが好きという結論になったり、イラストコンテストではかっこいい塗装とともにとうもろこしとインコの塗装が受賞しているのがなんとも言えないおもしろさを醸し出してた。次回は自分もチャレンジしてみようかな(・ัω・ั)

どの隊に入ってみたいかという話題では、ゲキテツ一家の人気が光ってましたね。気持ちはわかるけど幹部以外の人たちが怖そうなんよなぁ(幹部が怖くないわけでもないけど)

MCの松本忍さんと佐々木義人さんが面白く全体を回してくれてて、というか佐々木さんが隊員の気持ちを上手く代弁していたような気もする。佐々木さん自身もゲームにハマっているというところがとても良く働いた感じがありますね。

このイベントでゲームに関する発表が続々と出て、今後もしばらくはコトブキ飛行隊から抜けられそうにありません(喜)

第二部終演~第三部開演まで

このタイミングでイベントとイベントの間で長めの時間が設けられていたので、アリーナのイベント会場から出口までにあるケンタッキーの出張店舗でチキンを買って軽食を済ませ、物販に再チャレンジ!

それにしてもイベント会場の中で売られてる食事がドーナツとケンタッキーだけというのもなかなかジャンキーでしたね(;・∀・)

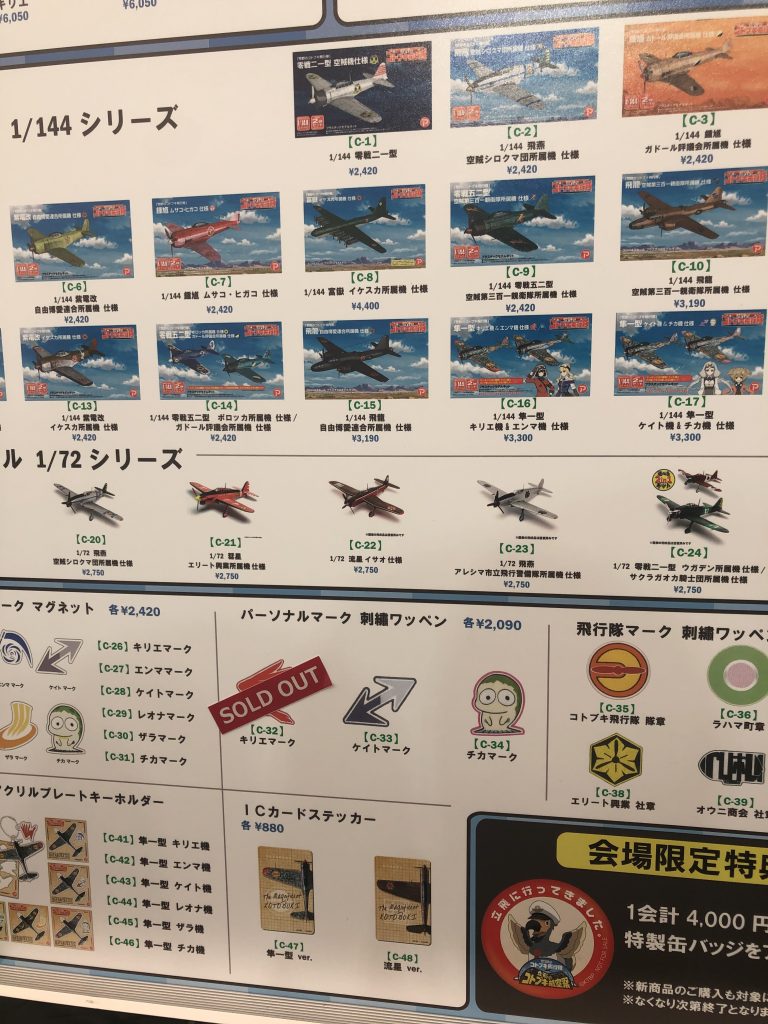

物販の状況を確認すると、キリエの刺繍ワッペンは早々に売り切れた模様。さすが主人公!

しかし驚かされたのは、すでに売り切れとなっていた書籍

月刊モデルグラフィックス2019年3月 隼戦闘機隊: 陸軍戦闘隊の花形 飛行第50戦隊 会場に来てから気づいたこれらの商品。買おうかなと考えていただけになくなったのが辛かったorz

まぁネットで買えるっちゃ買えるんですけどね。このイベントに来て初めてこれらの書籍の存在を知って、コトブキってアニメやゲームに限らずけっこういろんな媒体で見られてるんだなと感心しました。こういったところがコアなファンを増やすきっかけになっているのかもしれないですね。

物販も比較的列が短くなってたので、イベントの合間に無事買い物も完了。自分が購入したのは以下の4点。中でもトートバッグはお気に入りで、今までのゲームで登場したエンブレムの多くが描かれており、1年の集大成というのを表したものと感じてます

少し時間に余裕もあったので、ドームの中で午前中にちゃんと見れなかったものを改めて見学して回る。スタッフが、その道の専門家のような風貌の方からの細かい質問に対応していた姿を見かけたり、このイベントに来られる方は濃い方が多いような気がします(;´∀`)

ここまで書いてみて、予想以上にボリュームが出てしまったので一旦区切ります。

第三部以降は次の投稿にて。さぁここから歌謡祭まではおっさんメインの回でどうなるのか不安でいっぱい!